2019 googlectf writeup õĖŗÕŹŖµ«Ą

2019 GoogleCTF part2

Crypto

Reverse a cellular automata

µ£¼Ķ┤©õĖŖõĖ║õĖĆõĖ¬ń«Śµ│Ģķóś’╝łÕż¦ķøŠ’╝ē

ķóśńø«µÅÅĶ┐░

ķóśńø«µÅÅĶ┐░µś»Ķ»┤’╝īÕĮōÕēŹõĮ┐ńö©õ║åõĖĆń¦ŹÕŽÕüÜĶā×ÕģāĶć¬ÕŖ©µ£║cellular automatańÜäõĖ£Ķź┐’╝łÕ░▒µś»ķóśńø«ķćīķØóķéŻõĖ¬õĖ£Ķź┐’╝ēńÜäń«Śµ│ĢŃĆéĶ┐ÖõĖ¬õĖ£Ķź┐Ķ¦ŻķćŖĶĄĘµØźµ£ēŃĆüŃĆüÕżŹµØé’╝īõĖŹĶ┐ćńÄ░Õ«×õĖŁÕŠłÕżÜÕ£░µ¢╣ķāĮĶ¦üĶ┐ćŃĆéĶā×ÕģāĶć¬ÕŖ©µ£║ńøĖÕĮōõ║ĵś»Õ«Üõ╣ēõ║åõĖĆń¦ŹĶ¦äÕłÖŃĆéÕüćĶ«Šµłæõ╗¼Õ«Üõ╣ēõ║åÕ”éõĖŗńÜä3*3ńÜäµ¢╣ÕØŚ:

1 | = = = |

ÕüćÕ«ÜÕ”éõĖŗńÜäĶ¦äÕłÖ:

=ĶĪ©ńż║µ┤╗ńØĆńÜäń╗åĶā×+ĶĪ©ńż║µŁ╗õ║åńÜäń╗åĶā×- Õ«Üõ╣ēõĖĆõĖ¬Ķ¦äÕłÖ’╝ÜÕ”éµ×£ń╗åĶā×ÕøøÕæ©’╝łõĖŖõĖŗÕĘ”ÕÅ│’╝ēµ£ē>=3õĖ¬ń╗åĶā×ÕŁśÕ£©’╝īńö▒õ║Äń╗åĶā×Õģ╗µ¢ÖõĖŹĶČ│’╝īÕĮōÕēŹńÜäń╗åĶā×õ╝ܵŁ╗õ║Ī’╝øÕÉ”ÕłÖ’╝īÕøĀõĖ║Õģ╗µ¢ÖÕģģĶČ│’╝īń╗åĶā×õ╝Üķ揵¢░µ┤╗Ķ┐ćµØź

Ķā×ÕģāĶć¬ÕŖ©µ£║µś»õ╗źńŖȵĆüõĖ║µ”éÕ┐ĄńÜäŃĆéõ╣¤Õ░▒µś»Ķ»┤µ»ÅõĖĆõĖ¬ń╗åĶā×ÕŬĶĆāĶÖæÕĮōÕēŹńŖȵĆüõĖŗÕæ©Õø┤ńÜäÕģ╗µ¢ÖµāģÕåĄ’╝īõĖŹĶĆāĶÖæõĖŗõĖĆõĖ¬ńŖȵĆüŃĆéķéŻõ╣łµĀ╣µŹ«Ķ¦äÕłÖ’╝īõĖŗõĖĆõĖ¬ńŖȵĆüńÜäµ¢╣ÕØŚõĖŁńÜäń╗åĶā×õ╝ÜÕÅśµłÉ:

1 | = + = |

ÕÅ»õ╗źµ│©µäÅÕł░’╝īµŁżµŚČŌĆ£µŁ╗ÕÄ╗ŌĆØõ║åÕŠłÕżÜõĖ¬ń╗åĶā×ŃĆéĶÖĮńäȵĀ╣µŹ«ĶĄäµ║ÉÕłåķģŹńÜäĶ»Ø’╝īÕøøÕæ©ńÜäń╗åĶā×µŁ╗õ║ĪÕÉÄ’╝īµŁŻõĖŁķŚ┤ńÜäń╗åĶā×µ£¼µØźµś»õĖŹÕ┐ģµŁ╗ÕÄ╗ńÜä’╝īõĮåµś»µĀ╣µŹ«ńŖȵĆü’╝īÕ«āõ╣¤õ╝ÜĶ┐øÕģźĶ┐ÖõĖ¬ńŖȵĆüŃĆéńäČÕÉÄÕåŹõĖŗõĖĆõĖ¬ńŖȵĆüÕ░▒µś»:

1 | = = = |

µüóÕżŹµłÉµ£ĆÕłØńÜäÕĮóńŖČŃĆéĶ┐Öń¦ŹÕ░▒ÕŽÕüÜĶā×ÕģāĶć¬ÕŖ©µ£║ńÜäÕÅśÕī¢Ķ┐ćń©ŗŃĆé

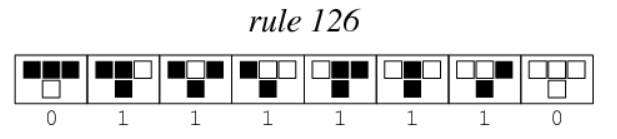

µ£ēÕŠłÕżÜńÜäĶā×ÕģāĶć¬ÕŖ©µ£║Ķ¦äÕłÖ’╝īÕłåÕł½Õ░▒µś»Ķ¦äÕ«Üõ║åĶ┐Öń¦ŹÕÅśÕī¢Ķ┐ćń©ŗŃĆéķóśńø«õĖŁń╗ÖÕć║ńÜäWolfram rule 126õ╣¤µś»õĖĆń¦ŹÕÅśÕī¢ńÜäĶ¦äÕłÖ:

ń¼¼õĖƵÄÆõĖ║ÕĮōÕēŹńŖȵĆüŃĆéõ╣¤Õ░▒µś»Ķ»┤õ╗ģõ╗ģÕ£©ÕĮōÕēŹńŖȵĆüõ╗źÕÅŖńøĖķé╗õĖżõĖ¬ńŖȵĆüÕØćńøĖńŁēńÜ䵌ČÕĆÖ’╝īÕĮōÕēŹńŖȵĆüĶĮ¼ÕÅśµłÉ0’╝īÕÉ”ÕłÖĶĮ¼ÕÅśµłÉ1

ķóśĶ¦Ż

ķóśńø«õĖŁń╗ÖÕć║õ║åõĖĆõĖ¬Õ»åµ¢ć’╝īÕ╣ČõĖöń╗ÖÕć║õ║åõĖĆõĖ¬64bitõĖŗńÜäĶā×ÕģāĶć¬ÕŖ©µ£║ńö¤µłÉńÜäµĢ░ÕŁŚ’╝īµÄ©µĄŗÕć║õĖŖõĖĆõĖ¬ńŖȵĆü’╝īÕ»╣Õ║öńÜäµĢ░ÕŁŚõĮ£õĖ║ջ嵢ćńÜäÕ»åķÆźÕŹ│ÕÅ»Ķ¦ŻÕ╝ĆńŁöµĪł:

1 | Flag (base64) |

Ķ┐ÖķćīĶ¦éÕ»¤Rule 126’╝īÕÅ»õ╗źÕÅæńÄ░õĖĆõ║øĶ¦äÕŠŗŃĆéĶ┐ÖķćīµÄ©ĶŹÉńĮæń½Öhttps://www.wolframalpha.com/input/?i=Rule+126’╝īķćīķØóÕĘ▓ń╗ÅÕĖ«µłæõ╗¼µĆ╗ń╗ōõ║åĶ¦äÕŠŗŃĆé

Ķ┐Öń¦Źµ£ēĶ¦äÕŠŗ’╝īµ▒éĶ¦ŻńÜäķŚ«ķóśķāĮÕÅ»õ╗źńö©z3µØźĶ¦ŻÕå│ŃĆéĶ┐ÖķćīÕÅéĶĆāhttps://blog.julianjm.com/Google-CTF-2019/#Automatańģ¦ńØĆÕåÖõ║åõĖĆõĖ¬:

1 | from z3 import * |

Õ¤║µ£¼õĖŖµś»µŖŖõ║║Õ«ČńÜäµÉ¼Ķ┐Éõ║åõĖĆõĖŗŃĆéŃĆéŃĆé

Ķ┐ÖõĖ¬ĶŠōÕć║ķØ×ÕĖĖÕżÜ’╝īÕÅ»õ╗źńö©bashĶäܵ£¼õ╣ŗń▒╗ńÜäõĖ╗ÕŖ©Ķ░āńö©ķóśńø«õĖŁń╗ÖÕć║ńÜäĶ¦Żķóśµīćõ╗ż’╝īÕŹ│ÕŻՊŚÕł░ńŁöµĪłŃĆé

SecureBoot

1 | Your task is very simple: just boot this machine. We tried before but we always get ŌĆśSecurity ViolationŌĆÖ. For extra fancyness use socat -,raw,echo=0 tcp:$IP:$PORT'. |

Ķ┐ÖõĖ¬ķóśńø«µś»õĖĆõĖ¬pwnķóś’╝īõ╗ÄÕÉŹÕŁŚõĖŁÕÅ»õ╗źń¤źķüōÕ║öĶ»źµś»ÕÆīõĖĆõĖ¬ÕŽÕüÜSecure BootńÜäńē╣µĆ¦ńøĖÕģ│ńÜäõĖĆõĖ¬ķóśńø«ŃĆéĶ┐ÖõĖ¬ńē╣µĆ¦ÕģČÕ«×µś»Õģ│õ║ÄUEFI(Unified Extensible Firmware Interface)ńÜäõĖĆõĖ¬ÕŁÉńē╣µĆ¦ŃĆé

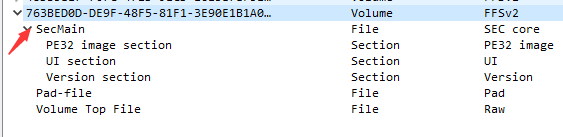

ńö©binwalkµ¤źń£ŗõ╣ŗÕÉÄ’╝īÕÅæńÄ░µś»õĖĆõĖ¬UEFIµ¢ćõ╗Č’╝īńäČÕÉÄńö©UEFIToolµ¤źń£ŗõ╣ŗÕÉÄÕÅæńÄ░ķćīķØóÕåģÕ«╣Õ”éõĖŗ:

Õ«śµ¢╣ń╗ÖÕć║ńÜärun.pyĶäܵ£¼Õ”éõĖŗ:

1 | #!/usr/bin/python3 |

ÕģČõĖŁqemuķ鯵«ĄÕÉ»ÕŖ©ńÜäÕåģÕ«╣µäŵĆØõĖ║:

-monitor /dev/null’╝ÜÕ░åńøæĶ¦åÕÖ©ķćŹÕ«ÜÕÉæÕł░õĖ╗µ£║ńÜäń®║ńÖĮĶ«ŠÕżćŃĆé-m 128M: Ķ«ŠńĮ«ÕÉ»ÕŖ©µŚČÕĆÖńÜäRAMÕż¦Õ░ÅõĖ║128M-drive if=pflash,format=raw,file=%s: Ķ«ŠńĮ«õĖĆõĖ¬ķ®▒ÕŖ©’╝īÕÉīµŚČÕÅ»õ╗źĶ«ŠńĮ«ńøĖÕģ│ńÜäĶ«ŠÕżćń▒╗Õ×ŗŃĆéĶ┐ÖķćīĶ«ŠńĮ«ńÜäĶ«ŠÕżćµÄźÕÅŻõĖ║pflash(ķŚ¬ÕŁś’╝īńøĖÕĮōõ║ĵś»Ķ┐׵ğõ║åbiosńÜäķéŻõĖ¬õĖ£õĖ£)’╝īńŻüńøśµĀ╝Õ╝ÅõĖ║raw’╝īµäÅÕæ│ńØĆõĖŹķ£ĆĶ”üµŻĆµĄŗµĀ╝Õ╝ÅÕż┤’╝īńäČÕÉÄÕ«Üõ╣ēõ║åÕĮōÕēŹńÜäOVMF.fdõĮ£õĖ║ÕĮōÕēŹńÜäµōŹõĮ£ķĢ£ÕāÅŃĆéĶ┐ÖÕÅźĶ»ØńøĖÕĮōõ║ĵś»µ©Īµŗ¤õ║åõĖĆõĖ¬ÕåÖµ£ēUEFIńÜäķŚ¬ÕŁśµīéĶĮĮÕł░µōŹõĮ£ń│╗ń╗¤õĖŖńÜäõĖĆõĖ¬Ķ┐ćń©ŗ-drive file=fat:rw:contents,format=raw’╝Ü ÕÉīńÉå’╝īĶ┐ÖÕÅźĶ»ØĶ«ŠńĮ«õ║åõĖĆõĖ¬ķ®▒ÕŖ©’╝īõĖŹĶ┐ćĶ┐Öķćīµś»Õ░åcontentsńø«ÕĮĢõĮ£õĖ║ńĪ¼ńøśµĀ╝Õ╝ŵīéĶĮĮÕł░Ķ┐ÖõĖŖķØó’╝łµĀćµ│©õĖ║rawõ╣ŗÕÉÄÕ░▒õĖŹķ£ĆĶ”üÕģ│µ│©µś»õĖŹµś»MBR/GPTńÜäńŻüńøśõ║å’╝ē-net none: õĖŹµö»µīüńĮæń╗£ķĆÜõ┐Ī2 > /dev/null: ķćŹÕ«ÜÕÉæķöÖĶ»»µĄü

Õ░ØĶ»ĢĶ┐ÉĶĪīĶ┐Öµ«ĄÕåģÕ«╣ÕÉÄ’╝īń©ŗÕ║Åõ╝ÜĶŠōÕć║:

1 | UEFI Interactive Shell v2.2 |

µĀ╣µŹ«ĶŠōÕć║’╝īµłæõ╗¼ń¤źķüōÕĮōÕēŹńÜäOVMF.fdõĖŁńÜäUEFIÕ╝ĆÕÉ»õ║åSecureBootńÜäńē╣µĆ¦’╝īĶĆīÕĮōÕēŹÕåģµĀĖÕ╣ȵ▓Īµ£ēńŁŠÕÉŹ’╝īÕ»╝Ķć┤õ║åÕåģµĀĖµ▓Īµ£ēĶāĮÕż¤ÕŖĀĶĮĮŃĆé

õ╝üÕøŠń╗ĢĶ┐ć

Õ£©UEFIÕŖĀĶĮĮńÜ䵌ČÕĆÖ’╝īµ£ēÕøøõĖ¬ķśČµ«Ą

1 | SEC(Õ«ēÕģ©µŻĆµĄŗ’╝īÕ«īµłÉõ╗Äflat mode Õł░ real mode)--PEI(EFIÕēŹµ£¤ÕłØÕ¦ŗÕī¢’╝īÕłØÕ¦ŗÕī¢ÕÉäõĖ¬µ©ĪÕØŚ’╝īCPU/IOńŁēńŁē)--DXE(ÕłØÕ¦ŗÕī¢ÕÉäń▒╗ķ®▒ÕŖ©)--BDS(ÕłØÕ¦ŗÕī¢ķö«ķ╝Āķ®▒ÕŖ©’╝īVGAńŁēńŁē) |

õĮåÕ£©Ķ┐ÖÕøøõĖ¬ķśČµ«Ąõ╣ŗÕÉÄ’╝īĶ┐śõ╝ܵ£ēõĖĆõĖ¬ÕŽÕüÜTSL(µōŹõĮ£ń│╗ń╗¤ÕŖĀĶĮĮÕēŹµ£¤)ńÜäķśČµ«Ą’╝īĶ┐ÖõĖ¬ķśČµ«ĄõĖŁÕ░▒µś»Õ£©µ£ĆÕłØńÜäUEFIÕŖĀĶĮĮÕ«īµłÉõ╣ŗÕÉÄ’╝łõĮåµś»Ķ┐śµ▓Īµ£ēÕ░ØĶ»ĢÕ╝ĆÕ¦ŗĶ┐ÉĶĪīńÜ䵌ČÕĆÖ’╝ē’╝īõ╝Üõ╗ÄõĖ╗µØ┐õĖŖ(CMOSÕżä)ÕŖĀĶĮĮÕģ│õ║ÄUEFIńÜäķģŹńĮ«’╝łõ╣¤Õ░▒µś»ķĆÜÕĖĖĶ»┤ńÜäĶ┐øÕģźBIOS’╝ēŃĆéÕ£©Ķ┐Öõ╣ŗÕÉĵēŹõ╝ܵŁŻÕ╝ÅĶ┐øÕģźRT(Runtime)ÕŖĀĶĮĮµōŹõĮ£ń│╗ń╗¤ńŁēńŁēŃĆé

µēĆõ╗źµā│Õł░’╝īµłæõ╗¼ÕÅ»õ╗źķĆÜĶ┐ćµēŗÕŖ©õ┐«µö╣BIOSńÜäķģŹńĮ«µØźÕģ│ķŚŁSecureBootŃĆéõĮåµś»Ķ»źķóśµ▓Īµ£ēÕæŖĶ»ēµłæõ╗¼Õł░Õ║ĢµĆÄõ╣łĶ┐øÕģźBIOS’╝īµŁżµŚČÕŬĶāĮõĖĆķĆÜõ╣▒µīē’╝īń╗łõ║ÄÕÅæńÄ░µś»Õ£©µīēõĖŗõ║åf12ńÜ䵌ČÕĆÖÕÅ»õ╗źµēōÕ╝ĆĶ┐ÖõĖ¬ńĢīķØó:

1 | BdsDxe: loading Boot0000 "UiApp" from Fv(7CB8BDC9-F8EB-4F34-AAEA-3EE4AF6516A1)/FvFile(462CAA21-7614-4503-836E-8AB6F4662331) |

Ķ┐Öķćīõ╝ÜÕÅæńÄ░’╝īń©ŗÕ║ÅÕ£©DXEķśČµ«ĄÕŖĀĶĮĮõ║åõĖĆõĖ¬ÕźĮÕŽÕüÜUiAPPńÜäµ¢ćõ╗Č’╝īÕ╣ČõĖöĶ”üµ▒鵳æõ╗¼ĶŠōÕģźÕ»åńĀüŃĆéõ║ĵś»Ķ┐Öķćīµā│Õł░Ķ»┤’╝īĶ┐ÖõĖ¬UiAPPÕÅ»ĶāĮµś»Õ«×ńÄ░õ║åĶŠōÕģźÕ»åńĀüÕŖ¤ĶāĮńÜäõĖĆõĖ¬Ķć¬Õ«Üõ╣ēńÜäEFIµ¢ćõ╗ČŃĆ鵣żµŚČµłæõ╗¼µ│©µäÅÕł░7CB8BDC9-F8EB-4F34-AAEA-3EE4AF6516A1Ķ┐ÖõĖ¬ÕĆ╝’╝īĶ┐ÖõĖ¬ÕĆ╝µłæõ╗¼Õ£©UEFIToolńÜ䵳¬ÕøŠõĖŁń£ŗÕł░Ķ┐ćŃĆé

õ║ĵś»µā│Õł░’╝īĶāĮõĖŹĶāĮÕ░åĶ┐ÖõĖ¬µ¢ćõ╗ČÕ»╝Õć║µØźń£ŗõĖĆõĖŗŃĆéĶ┐ÖķćīõĮ┐ńö©ÕĘźÕģĘuefi-firmware-parserĶ┐øĶĪīÕ»╝Õć║:

1 | uefi-firmware-parser -ecO ./OVMF.fd |

ĶŠōÕć║õĖŁÕÅ»õ╗źÕ╝ĆÕł░Õ”éõĖŗńÜäÕåģÕ«╣:

1 | File 38: 462caa21-7614-4503-836e-8ab6f4662331 type 0x09, attr 0x00, state 0x07, size 0x1beae (114350 bytes), (application) |

Ķ┐Öµ«ĄÕ░▒µś»µłæõ╗¼ķ£ĆĶ”üµēŠÕł░ńÜäÕåģÕ«╣(ńø«ÕĮĢµ£ēńé╣µĘ▒’╝īÕŠŚµÉ£ń┤óÕć║µØźµēŹĶĪī)

1 | SecureBoot\OVMF.fd_output\volume-0\file-9e21fd93-9c72-4c15-8c4b-e77f1db2d792\section0\section3\volume-ee4e5898-3914-4259-9d6e-dc7bd79403cf\file-462caa21-7614-4503-836e-8ab6f4662331 |

µ╝ŵ┤×ńé╣

ķ”¢ÕģłÕł®ńö©Õģ©Õ▒ĆµÉ£ń┤óµēŠÕł░ÕŁŚń¼”õĖ▓LŌĆØPasswordŌĆØ’╝īÕÅæńÄ░ÕģČńøĖÕģ│ÕćĮµĢ░Õ”éõĖŗ:

1 | __int64 checkPassword() |

ń©ŗÕ║ÅĶ”üµ▒鵳æõ╗¼ĶŠōÕģź128õĖ¬ÕŁŚĶŖé’╝īńäČÕÉÄÕ░åĶ┐Ö128õĖ¬ÕŁŚĶŖéĶ┐øĶĪīsha256’╝īń╗ōµ×£Ķ”üõĖ║ÕøøõĖ¬DEADBEEFDEADBEEFńÜ䵌ČÕĆÖ’╝īÕ░▒õ╝ÜĶ┐öÕø×1ĶĪ©ńż║Õ»åńĀüĶŠōÕģźµŁŻńĪ«ŃĆé

Ķ┐Öķćīõ╝ÜÕÅæńÄ░õĖĆõĖ¬ÕŠłµśŠń£╝ńÜäµ╝ŵ┤×ńé╣:ń©ŗÕ║ÅÕģüĶ«Ėµłæõ╗¼Ķ»╗Õģź140ÕŁŚĶŖé’╝īõĮåµś»ńö│Ķ»ĘńÜäń®║ķŚ┤ÕŹ┤ÕŬµ£ē128õĖ¬ÕŁŚĶŖéķéŻõ╣łÕż¦ŃĆéµĆ╗Õģ▒ÕÅ»õ╗źÕżÜµ║óÕć║12õĖ¬ÕŁŚĶŖéŃĆéńö▒õ║ÄĶ┐Öķćīµś»õĮŹõ║ÄEFIń©ŗÕ║ÅõĖŁ’╝īµŁżµŚČÕ£░ÕØĆÕ╣ČõĖŹµś»ńē╣Õł½ķ½śõĮŹ’╝īµēĆõ╗źÕÅ»õ╗źń▓ŚńĢźńÜäĶ«żõĖ║µłæõ╗¼µŁżµŚČÕÅ»õ╗źõ┐«µö╣v6ÕÆīv7ÕżäńÜäÕÅśķćÅŃĆé

õ╗ÄÕ«Üõ╣ēõĖŖÕÅ»õ╗źÕÅæńÄ░’╝īv7µś»õĖĆõĖ¬Õ£░ÕØĆ’╝īĶĆīµłæõ╗¼µĀłµ║óÕć║ÕÅłµŁŻÕźĮÕÅ»õ╗źµ║óÕć║Õł░v7ńÜäÕ£░ÕØĆÕżä’╝īõ║ĵś»õĖĆõĖ¬Ķć¬ńäČńÜäµā│µ│ĢÕ░▒µś»’╝īķĆÜĶ┐ćńłåńĀ┤sha256’╝īÕŠŚÕł░õĖĆõĖ¬ń▓ŚńĢźõ╗╗µäÅÕ£░ÕØĆÕåÖńÜäõĖĆõĖ¬µ╝ŵ┤×’╝łÕøĀõĖ║Õ┐ģķĪ╗Ķ”üÕ░åbufferĶ┐øĶĪīsha256’╝īµēĆõ╗źĶ┐ÖõĖ¬ÕåÖÕģźõ╣¤õĖŹµś»ķéŻõ╣łÕÅŚµÄ¦ÕłČ’╝īõĖŹĶ┐ćÕ”éµ×£µÄ¦ÕłČõ║åv7ńøĖÕĮōõ║ĵś»ÕÅ»õ╗źÕŠĆķā©ÕłåõĮŹńĮ«ÕåÖµĢ░µŹ«õ║å’╝ē

ķéŻõ╣łĶ”üÕŠĆÕō¬ķćīÕåÖÕæó’╝¤Ķ┐ÖõĖ¬ÕĆƵś»õĖĆõĖ¬Õż¦ķŚ«ķóś’╝īµ»Ģń½¤Ķ┐ÖõĖ¬ķóśńø«õĖŹµś»Õ£©ķĆÜÕĖĖńÜäĶ┐ÉĶĪīńÄ»ÕóāõĖŗ’╝īµ▓Īµ£ēlibcńŁēõĖĆń│╗ÕłŚõĖ£Ķź┐’╝īµēĆõ╗źÕŠŚĶĆāĶÖæńö©Õł½ńÜäÕŖ×µ│ĢŃĆéõĖŹĶ┐ćÕģČÕ«×ĶĆāĶÖæÕł░’╝īÕłåķĪĄõ┐صŖżĶ┐ÖõĖ¬Ķ┐ćń©ŗÕÅæńö¤Õ£©µōŹõĮ£ń│╗ń╗¤ÕŖ